Na Colômbia, a PUMA não é como parece

by Digital Rights LAC on agosto 24, 2015

O vazamento da Hacking Team confirmou que a Colômbia adquiriu desde 2013 para a PUMA (a plataforma de vigilância do país) o software de controle remoto conhecido como “Galileo” e com ele fortaleceu sua capacidade de vigilância, mas em que consiste esse fortalecimento?

Por: Pilar Sáenz e Carolina Botero, Fundación Karisma

Já em 2014, o relatório do CitizenLab mostrava que o governo da Colômbia poderia ser um cliente da Hacking Team. No entanto, além da presunção do uso de exploits (fragmentos de software ou sequências de comandos inseridos em outros arquivos ou sites que exploram vulnerabilidades de segurança para obter acesso ao computador) e de identificar um endereço na Colômbia onde estavam recebendo informações associadas a essas intrusões, era pouco o que sabíamos sobre o uso desta tecnologia no país.

Com os documentos da Hacking Team, agora conhecemos mais sobre a tecnologia; sabemos que o Galileo é um programa que funciona através de um software malicioso, malware ou spyware, que infecta o computador ou celular da pessoa atacada. Não se trata de um malware qualquer: é um exploit feito sob medida, personalizado, que não precisa que a pessoa clique para executá-lo; basta visitar a página infectada ou abrir o arquivo, que nem sequer é suspeito. Uma vez comprometido o dispositivo, o invasor pode acessar de forma abusiva, em segredo, o computador ou telefone celular para roubar dados, mensagens, telefonemas e e-mails. Além disso, dá acesso ao microfone, câmera e o dispositivo de gravação no teclado do computador ou celular e, portanto, deixa vulnerável todas as informações do indíviduo atacado.

Sabemos que quem o adquiriu na Colômbia foi a Polícia Nacional (DIPON) através de dois contratos que foram feitos com intermediários, não com a Hacking Team, como admitiu a policía posteriormente. O primeiro foi com Robotec em 2013 e está vigente até 2016; o segundo foi um processo de contratação que estava quase fechado no momento do vazamento que, se levada a cabo, duraria até 2018 e cuja contratada seria a empresa israelense NICE. Na verdade/Precisamente, a polícia afastou-se da Hacking Team afirmando que seus contratos são com a Robotec, no entanto, nos vazamentos há e-mails solicitando exploits para uso no primeiro semestre de 2015. Esses e-mails são provenientes de contas da polícia e se dirigem ao apoio técnico da Hacking Team, pois são eles que fornecem estes exploits.

Dos muitos ângulos de análise desta informação, há um que especialmente se destaca: os dois contratos foram feitos com fundos para fortalecer a Plataforma de Única de Monitoramento e Análise (PUMA), que em 2013 já estava no olho do público por sua capacidade invasiva na privacidade dos colombianos, e ainda nem sabíamos do seu relacionamento com o Galileo.

A PUMA é uma plataforma de tecnologia anexa à Direção de Investigação Criminal e Interpol da Polícia (DIJIN) que tem como objetivo registrar ou verificar informações sobre pessoas ligadas a investigações criminais e coordena tarefas de policía, de acusação e até empresas de telefonia. Ela é mencionada pela primeira vez em uma resolução de 2007 e destina-se a substituir a antiga plataforma de interceptação Esperanza. Foi-nos dito que somente é usada para monitorar indivíduos ligados a processos judiciais e é feita através de intermediários, empresas de telefonia ou provedores de acesso à Internet.

O que dizem os vazamentos sobre as capacidades da PUMA?

A informação vazada ajuda a definir as capacidades que a PUMA terá em 2015; ela não vai apenas verificar o tráfego de comunicação na Colômbia interceptando a pessoa escolhida, mas a capacidade de obter o dispositivo da pessoa selecionada será aumentado, para controlar e conhecer tudo o que o se encontra ali e em torno dela.

Os recursos são descritos em cinco documentos vazados: a proposta comercial feita pela Hacking Team à NICE System em relação ao Sistema de Controle Remoto – Galileo reservado para DIPON Colômbia (23 de junho de 2015) e os manuais para o administrador, o analista, o técnico e 0 administrador de sistema para o Galileo.

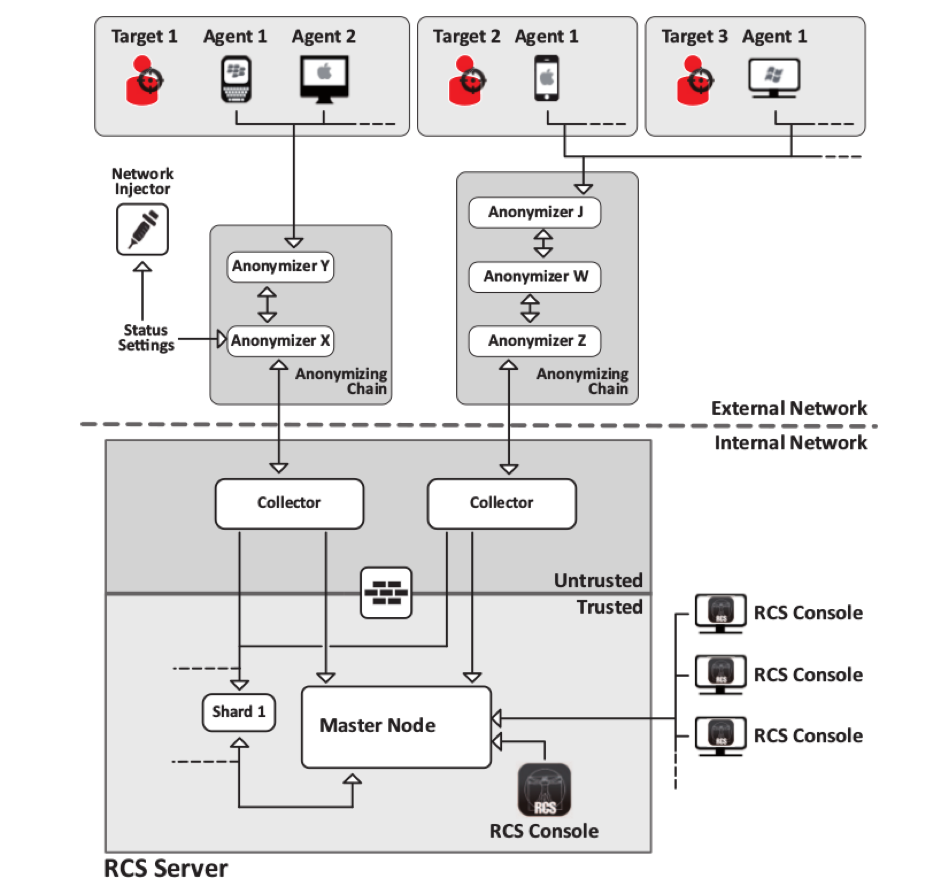

De acordo com o documento da proposta, o software do sistema de controle remoto que iriam adquirir inclui: um nó mestre e dois coletores, seis anonimizadores, 50 agentes de operação e 10 consoles para usuários que constituem a infraestrutura do sistema. Estariam inclusas licenças para sete plataformas (Windows, Mac, Linux, Blackberry, Android, iOS e Windows Phone), mais vetores de infecção física (USB), em redes (Wi-Fi e LAN), remotos (Android e Blackberry) e subscrição de 3 anos para serviços de entrega de exploits.

Para explicar o design da infraestrutura do sistema, consideraremos o diagrama de arquitetura encontrado no manual de administrador do sistema:

Ao usar o software dentro de uma investigação é definida uma operação e são selecionados uma série de alvos (targets). Para cada um desses objetivos ou alvos são selecionados um ou mais agentes, os dispositivos que serão controlados. A plataforma utilizada e a forma de ataque é definida de acordo com os dispositivos e o sistema operacional que possuam (pode se cobrir praticamente qualquer dispositivo a julgar pelas licenças que pretendem adquirir). O modo do ataque é definido pelo tipo de possível acesso ao dispositivo: exploits personalizados criados para o alvo em questão, escondido em um arquivo que os próprios usuários do sistema preparam com apoio direto do suporte técnico da Hacking Team.

Os métodos de infecção estão detalhados no manual técnico e abarcam infecção física usando pen drives, CDs ou documentos; ou infecção remota executando um arquivo transferido pela Internet. A evidência, ou seja, a informação extraída a partir do computador infectado, pode ser coletada fisicamente ou através da Internet. Mesmo os computadores que não se conectam à rede podem estar comprometidos.

Os arquivos que geram a infecção eram solicitados à equipe de suporte da Hacking Team enviando um arquivo limpo (um documento .docx, que poderia ser um convite para um evento, uma circular, uma apresentação no PowerPoint, um programa para instalar no Android; qualquer desculpa é válida). Por e-mail de resposta, recebia-se o exploit personalizado: um arquivo ou um URL onde o código malicioso era injetado. Na verdade, existem vários e-mails que vieram à luz após o vazamento onde se pode ler as solicitações de exploits feitas por um oficial da Polícia Nacional à equipe de suporte da Hacking Team.

Assim que o dispositivo ficava comprometido (o alvo selecionado ou pessoa atacada abria o arquivo ou clicava no link infectado) a captura de informações iniciava. A captura é feita através da rede utilizando o anonymizer, que são semelhantes em estrutura à rede TOR. Estas equipes formam uma cadeia de ligações através da qual a informação viaja de modo que, em princípio, pode anonimizar o invasor, ou seja, se o alvo atacado percebe a infecção não pode rastrear o remetente. A informação chega à rede interna da plataforma (PUMA) através dos coletores e, em seguida, para o nó mestre. O processamento e a visualização de informações extraídas é realizada através dos consoles ligados a este nó. Uma vez coletadas as informações do dispositivo o agente se autoelimina remotamente.

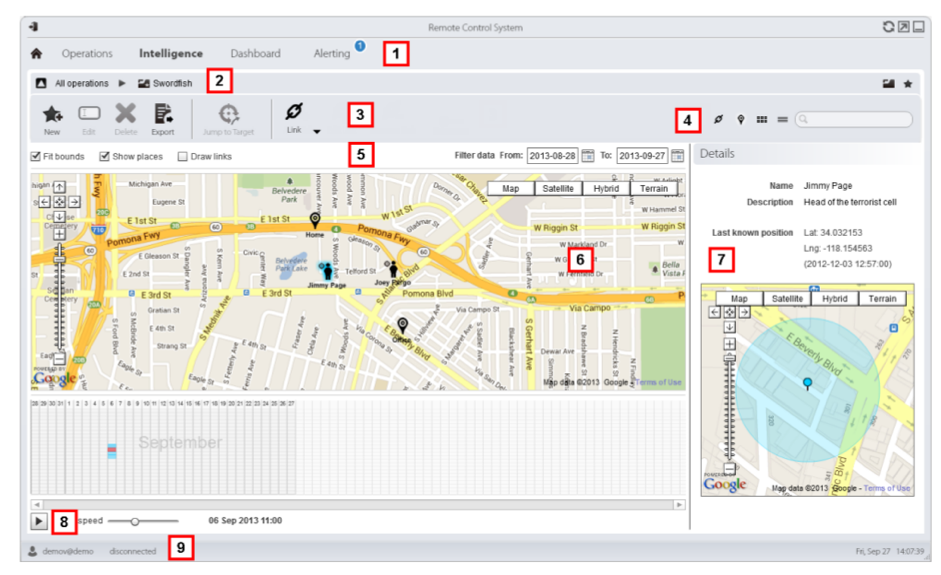

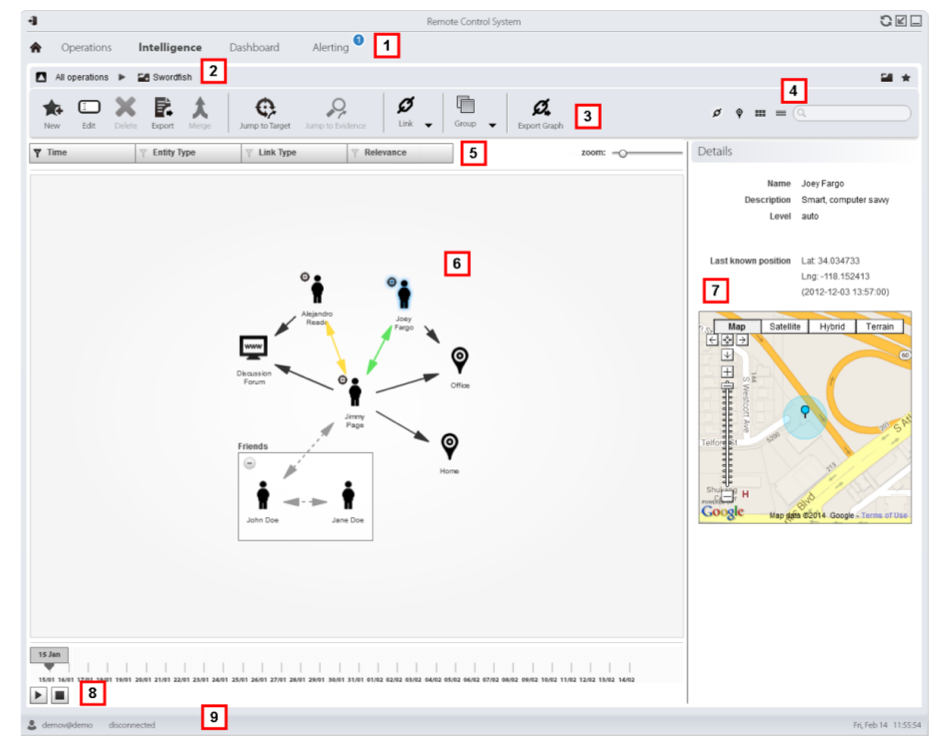

Uma vez que se tem a informação sobre as pessoas e lugares envolvidos na investigação, esta é processada, armazenada e analisada. A partir dos consoles os analistas podiam monitorar o alvo, explorar os dispositivos envolvidos, e analisar as provas e exportá-las.

Tanto as pessoas sob investigação como os outras pessoas e lugares (físicos e virtuais) envolvidos na investigação são representados através de entidades. Tanto as relações entre as pessoas e as relações entre pessoas e lugares, são representados por ligações entre entidades.

O visor mostra o número de ligações, direção e frequência das provas que define as relações entre as entidades.

O outro sistema de visualização possível é por posição, que mostra as entidades para uma operação e as suas ligações em um mapa. Neste ponto de vista é ainda possível ver o movimento no tempo dos objetivos.

A Puma então não é como parece

Em 2013, a PUMA esteve ligada a um escândalo de mídia quando se descobriu que a polícia estava expandindo sua capacidade. Foram feitas tentativas de estabelecer o que consistia a plataforma e como se adequava ao ordenamento jurídico, houve rumores de que a lei tinha disposto que a empresas de telefonia e provedores de acesso à Internet deveriam permitir que a PUMA tivesse acesso direto a seu tráfego como Snowden tinha relatado alguns meses antes. Embora tenha se tratado de uma capacidade técnica que legalmente estava destinada exclusivamente para a investigação criminal, sem identificar sua equivalente para serviços de inteligência, à questão é saber se a mesma capacidade utilizada continua em ambas as áreas.

Na falta de franqueza, devemos segurar no que está estabelecido, o funcionamento da PUMA é da responsabilidade do Procurador-Geral, que o usa em investigações criminais que devem ser autorizadas por um juiz (pode fazê-lo sem autorização, quando o tempo é curto, mas deve obter aprovação posterior) e executado pela polícia. Neste contexto, a PUMA tem sido uma fonte de tensão entre as duas agências, durante a discussão midiática em 2013, o Ministério Público suspendeu a sua aplicação (para substituir Esperanza) por considerar que poderia servir para abusos e reafirmou que seu uso era limitado à investigação judicial. No entanto, os e-mails vazados desmentem a suspensão da PUMA, na discussão sobre a tecnologia que a polícia iria comprar este ano fala-se na inclusão de exploits específicos para ataques durante o primeiro semestre de 2015. Qual é então a situação atual? PUMA está funcionando ou não? As instituições estão colaborando?

Em 2013 enquanto os colombianos discutiam surpreendidos o alcance da intercepção de comunicações da PUMA, a polícia contratava com Robotec um upgrade de suas capacidades de vigilância, e não eram testemunhas distantes das atividades suspeitas, eles visavam permitir que os guardas entrassem em “corpo estranho” e saber diretamente tudo sobre os suspeitos.

A capacidade de invasão dessas ferramentas na vida privada dos indivíduos, além do acesso às suas comunicações, é o que faz com que a distribuição e a utilização de malware e acesso abusivo aos sistemas informáticos (hackers) seja um crime na Colômbia e nos obriga a perguntar: É legal seu uso pelas autoridades para vigilância? E em caso afirmativo, como se deve usar para que os funcionários não estejam usando de forma indevida?

Finalizando, “em conformidade com as normas internacionais, o uso de programas ou sistemas de monitoramento nas comunicações privadas deve ser estabelecido com clareza e precisão na lei, ser verdadeiramente excepcional e seletivo, e ser limitado de acordo com o estritamente necessário para o cumprimento das finalidades imperativas como a invetigação de delitos graves definidos na legislação”, como observou o relator para a liberdade de expressão da OEA, Edison Lanza, em um comunicado recente sobre o caso da Hacking Team.

Dois anos depois, continuarmos sem clarezas sobre as capacidades da PUMA diz muita coisa sobre a transparência dos sistemas de inteligência em um país que se denomina democrático. Com um histórico de abuso de recursos de inteligência na Colômbia, concretizada em escândalos como Las Chuzadas ou Andrômeda, também é preocupante que nem sequer tenhamos a quem reclamar.

A Lei de inteligência colombiana tem muito espaço para melhorias na proteção dos direitos dos colombianos, especialmente em termos de freios e contrapesos, onde há muito pouco e, e instância superior, que é a Comissão de Acompanhamento da Lei de Inteligência do Congresso sequer está trabalhando porque mesmo tendo assumido o cargo neste Congresso há um ano seus membros ainda não obtiveram a aprovação da Inteligência. Por acaso ocorreu-lhes um paradoxo ilustrativo da necessidade de preocupações com os direitos humanos na Inteligência da Colômbia?