En Colombia, el PUMA no es como lo pintan

by Digital Rights LAC on agosto 24, 2015

La filtración de que fue objeto Hacking Team confirmó que Colombia adquirió desde 2013 para PUMA (la plataforma de vigilancia del país) el software de control remoto que se conoce como “Galileo” y con ello fortaleció su capacidad de vigilancia, pero ¿en qué consiste el fortalecimiento?

Por: Pilar Sáenz y Carolina Botero, Fundación Karisma

Ya en 2014, el informe de CitizenLab mostraba que el gobierno de Colombia podía ser cliente de Hacking Team. Sin embargo, además de la presunción del uso de exploits (fragmentos de software o secuencias de comandos insertos en otros archivos o sitios web que aprovechan una vulnerabilidad de seguridad para conseguir acceder al equipo) y de identificar una dirección en Colombia a donde estaba llegando la información asociada con estas intromisiones, era poco lo que sabíamos sobre el uso de esta tecnología en el país.

Con los documentos de Hacking Team, ahora conocemos más detalles sobre la tecnología; sabemos que Galileo es un programa que opera a través de un software malicioso, malware o spyware, que infecta el computador o celular de la persona atacada. No se trata de cualquier malware: es un exploit hecho a la medida, personalizado, que no necesita que la persona haga clic para ejecutarlo; basta que se visite la página infectada o se abra un archivo, que ni siquiera es sospechoso. Una vez comprometido el equipo, el atacante puede acceder abusivamente, a escondidas, al computador o al celular para sustraer datos, mensajes, llamadas y correos. También da acceso al micrófono, cámara del dispositivo y al registro del teclado del computador o celular y, por tanto, deja vulnerable toda la información del individuo atacado.

Sabemos que quien la adquirió en Colombia fue la Dirección Nacional de la Policia (DIPON) a través de dos contratos que se hicieron con intermediarios, no con Hacking Team, como admitiría la policía después. El primero fue con Robotec en 2013 y está vigente hasta 2016; el segundo era un proceso de contratación que estaba casi cerrado al momento de la filtración que, de concretarse, iría hasta 2018 y cuyo contratista sería la empresa israelí NICE. Precisamente, la policía se ha desligado de Hacking Team afirmando que sus contratos son con Robotec, sin embargo, en las filtraciones hay correos pidiendo exploits para usarlos en el primer semestre de 2015. Estos correos provienen de cuentas de la policía y se dirigen al servicio de soporte técnico de Hacking Team, pues son ellos quienes proveen esos exploits.

De los muchos ángulos de análisis de esta información, hay uno que llama particularmente la atención: los dos contratos se realizaron con fondos destinados a fortalecer la Plataforma Única de Monitoreo y Análisis (PUMA), que en 2013 ya estuvo en el ojo público por su capacidad invasiva de la intimidad de los colombianos, y eso que no conocíamos su relación con Galileo.

PUMA es una plataforma tecnológica adscrita a la Dirección de Investigación Criminal e Interpol de la Policía (DIJIN) que tiene como fin registrar o verificar información sobre personas vinculadas con investigaciones judiciales y coordina tareas de policía, fiscalía e incluso empresas de telefonía. Se menciona por primera vez en una resolución de 2007 y tiene como fin reemplazar la antigua plataforma de interceptación de comunicaciones Esperanza. Nos han dicho que solo se usa para vigilar a personas vinculadas con procesos judiciales y que se hace a través de los intermediarios, las empresas telefónicas o los proveedores de acceso a Internet.

¿Qué nos dicen las filtraciones sobre las capacidades de PUMA?

La información filtrada ayuda a establecer las capacidades que tendría PUMA en 2015: ya no solo revisaría el tráfico de las comunicaciones en Colombia interceptando las de la persona elegida, sino que se ampliaría su capacidad para apropiarse del dispositivo de la persona seleccionada, controlarlo y conocer todo lo que se encuentre allí o en sus inmediaciones.

Las capacidades se describen en cinco documentos filtrados: la Propuesta comercial hecha por Hacking Team a NICE System en relación con el Sistema de Control Remoto – Galileo reservado para DIPON Colombia (junio 23 de 2015) y los manuales para el administrador, el analista, el técnico y el administrador del sistema para Galileo.

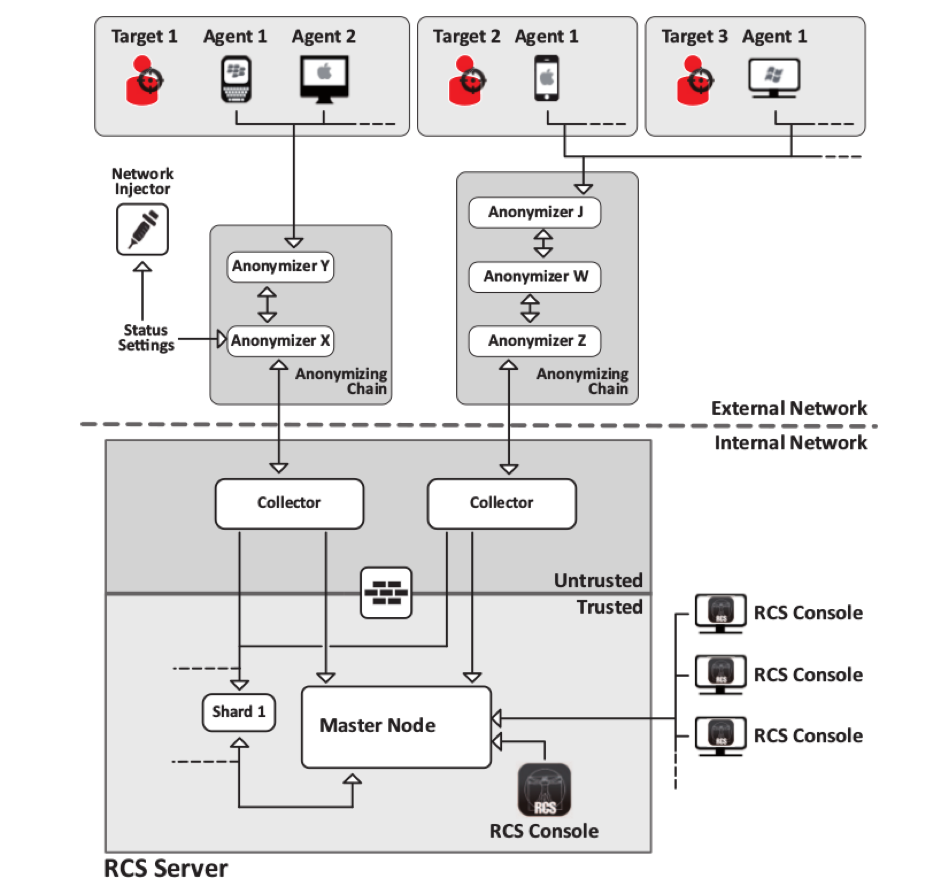

De acuerdo con el documento de la propuesta, el software del sistema de control remoto que se iba a adquirir incluye: un nodo maestro y dos colectores, seis anonimizadores, 50 agentes de operación y 10 consolas para usuarios que constituyen la infraestructura del sistema. Incluiría licencias para siete plataformas (Windows, Mac, Linux, Blackberry, Android, iOS y Windows Phone), además de vectores para infección física (USB), en redes (WI-FI y LAN), remotos (para Android y Blackberry) y 3 años de suscripción para el servicio de entrega de exploits.

Para explicar el diseño de la infraestructura del sistema, tomemos el diagrama de la arquitectura que se encuentra en el manual del administrador del sistema:

Al momento de usar el software dentro de una investigación se define una operación y se seleccionan una serie de blancos (targets). Para cada uno de estos objetivos o blancos se seleccionan uno o varios agentes, los dispositivos que serán objeto de la toma de control. La plataforma que se usa y la forma de ataque se definen dependiendo de los dispositivos y del sistema operativo que tengan (se puede cubrir casi cualquier dispositivo a juzgar por las licencias que se buscaba adquirir). La forma del ataque se define por el tipo de acceso posible al dispositivo: exploits personalizados, creados para el blanco en cuestión, camuflados en un archivo que los mismos usuarios del sistema preparaban con la ayuda directa del soporte técnico de Hacking Team.

Los método de infección están detallados en el manual del técnico y abarcan, infección física utilizando memorias USB, CD o documentos; o infección remota ejecutando un archivo transferido por internet. La evidencia, es decir, la información que se extrae del equipo infectado, se podría recopilar físicamente o a través de internet. Incluso equipos que jamás se conectarán a la red podrían estar comprometidos.

Los archivos que generan la infección eran pedidos al equipo de soporte de Hacking Team enviándole un archivo limpio (un documento .docx, que podría ser la invitación a un evento, una circular, una presentación en Power Point, un programa para instalar en Android; cualquier excusa es válida). A vuelta de correo, se recibía el exploit personalizado: un archivo o la dirección url donde se inyectaba el código malicioso. De hecho, hay varios correos que salieron a la luz pública tras la filtración donde se puede leer las peticiones de exploits que hizo un agente de la Policía Nacional al equipo de soporte de Hacking Team.

Una vez el dispositivo quedaba comprometido (el blanco seleccionado o persona atacada abría el archivo o daba clic en el enlace infectado) comenzaba la captura de información. La captura se hace a través de la red utilizando los anonimizadores, que son semejantes en su estructura a la red TOR. Estos equipos forman una cadena de conexiones por las que viaja la información de tal forma que, en principio, pueden anonimizar al atacante, es decir, si el blanco atacado se da cuenta de la infección no puede rastrear al emisor. La información llega a la red interna de la plataforma (PUMA) a través de los colectores y de ahí al nodo maestro. El procesamiento y visualización de la información extraída se realiza a través de las consolas conectadas a este nodo. Una vez recolectada la información el agente se autoeliminaba del dispositivo de forma remota.

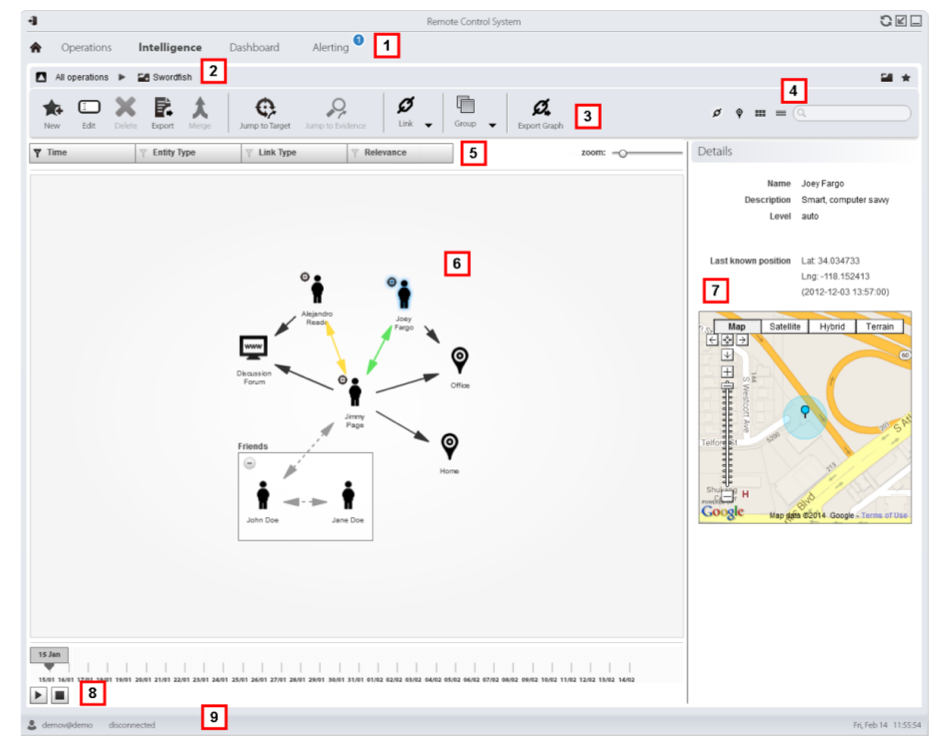

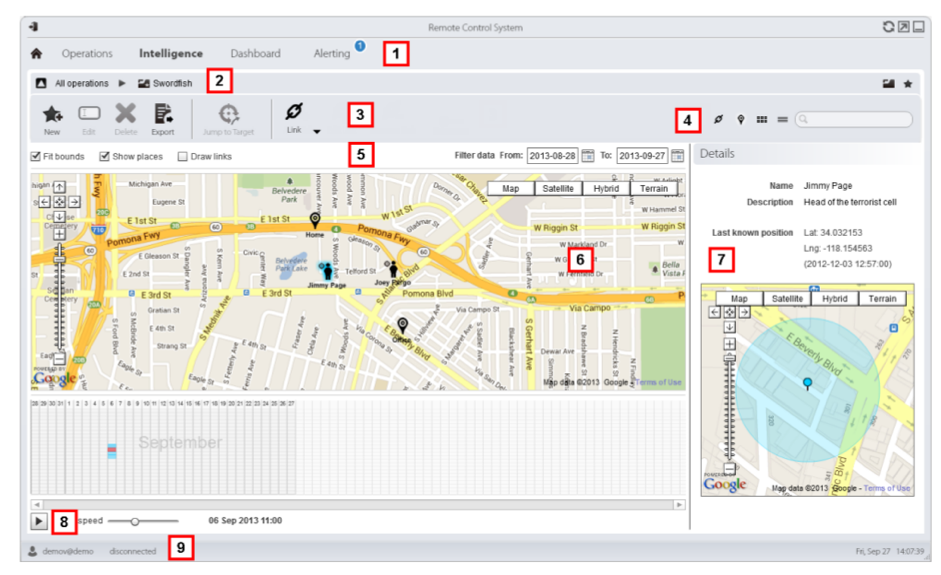

Una vez se tiene la información sobre las personas y lugares involucrados en la investigación, esta se procesa, almacena y analiza. Desde las consolas los analistas podrían monitorear el blanco, explorar los dispositivos comprometidos, y analizar la evidencia y exportarla.

Tanto las personas bajo investigación como otras personas y lugares (físicos y virtuales) involucrados en la investigación son representados por medio de entidades. Tanto las relaciones entre las personas como las relaciones entre personas y lugares, se representan por medio de enlaces entre entidades.

La visualización de enlaces muestra la cantidad, dirección y frecuencia de la evidencia que define los enlaces entre las entidades.

La otra visualización posible por el sistema es la de posición, que muestra las entidades para una operación y sus enlaces en un mapa. En esta vista es posible incluso ver el movimiento en el tiempo de los objetivos.

El Puma entonces no es como lo pintan

En 2013, PUMA estuvo vinculada con un escándalo mediático cuando se supo que la Policía estaba ampliando su capacidad. Se intentó establecer en qué consistía la plataforma y cómo se ajustaba al marco legal, se habló que la ley había dispuesto que las telefónicas y proveedores de acceso a Internet debían permitir que PUMA tuviera acceso directo a su tráfico tal y como lo había denunciado unos meses antes Snowden. Aunque se trataba de una capacidad técnica que legalmente estaba destinada exclusivamente a la investigación penal, sin lograr identificar su equivalente para inteligencia la pregunta de si esa misma capacidad sirve en los dos ámbitos persiste.

A falta de claridades debemos mantenernos en lo que se ha establecido, el funcionamiento de PUMA es responsabilidad de la Fiscalía, que lo usa en investigaciones penales que deben ser autorizadas por un juez (puede hacerlo sin autorización cuando el tiempo apremia, pero debe obtener la aprobación posteriormente) y lo administra la policía.

En ese contexto PUMA ha sido fuente de tensión entre ambos organismos, durante la discusión mediática de 2013 la Fiscalía suspendió su puesta en marcha (para reemplazar a Esperanza) por considerar que podría servir para abusos, y reafirmó que su uso se limitaba al de investigación judicial. Sin embargo, los correos filtrados desmienten la suspensión de PUMA, discutiendo la tecnología que la policía compraría este año se habla de incluir exploits específicos para ataques durante el primer semestre de 2015. ¿Cuál es entonces la situación actual? ¿está o no funcionando PUMA? ¿están colaborando las instituciones?

Para 2013 mientras los colombianos discutíamos sorprendidos el alcance de interceptación de comunicaciones de PUMA, la policía contrataba con Robotec un escalamiento de sus capacidades de vigilancia, ya no ser testigos lejanos de la actividad sospechosa, buscaban permitir a los vigilantes entrar en “cuerpo ajeno” y directamente conocer todo sobre los sospechosos.

La capacidad de intromisión de esas herramientas en la vida íntima de las personas, que va más allá de acceder a sus comunicaciones, es lo que hace que distribuir y usar malware y acceder abusivamente a sistemas informáticos (hackear) sea un delito en Colombia y obliga a preguntar: ¿es legal su uso para vigilancia por la autoridad?, y si lo es, ¿cómo se deben usar para que los funcionarios no estén usándolo indebidamente?

Al fin y al cabo “de acuerdo con los estándares internacionales, el uso de programas o sistemas de vigilancia en las comunicaciones privadas debe estar establecido de manera clara y precisa en la ley, ser verdaderamente excepcional y selectivo, y estar limitado en función a lo estrictamente necesario para el cumplimiento de fines imperativos como la investigación de delitos graves definidos en la legislación”, como señaló el relator para libertad de expresión de la OEA, Edison Lanza, en reciente declaración sobre el caso de Hacking Team.

Que dos años después sigamos sin claridades sobre las capacidades de PUMA habla muy mal de la transparencia de los sistemas de inteligencia en un país que se denomina democrático. Con los antecedentes de abusos de las capacidades de inteligencia en Colombia, concretados en escándalos como los de las chuzadas o Andrómeda, también resulta preocupante que ni siquiera tengamos ante quién quejarnos.

La ley de inteligencia colombiana tiene mucho campo para mejorar en su protección de los derechos de los colombianos, sobre todo en materia de equilibrios y controles donde hay muy poco y la instancia última, que es la Comisión de seguimiento a la ley de inteligencia del Congreso, ni siquiera está funcionando porque a un año de que entrara en funciones este Congreso sus integrantes aún no han obtenido el visto bueno de inteligencia. ¿Acaso se les ocurre una paradoja más ilustrativa sobre la necesidad de consideraciones de derechos humanos en la inteligencia colombiana?